Организация сети передачи голоса по IP протоколу на базе распределенной локальной вычислительной сети АГУ

1.6. IP телефон

Компания Cisco выпускает большой модельный ряд телефонных аппаратов – от базовых моделей цифровых IP телефонов до моделей, предназначенных для руководящих сотрудников, а также для абонентов, обслуживающих большие потоки звонков (рис. 1.8.).

Рис. 1.8. IP-телефоны Cisco: модели 7920,7905G,

7912G, 7940G, 7960G с модулем расширения 7914, 7970G и беспроводной IP-телефон Cisco 7920

IP телефоны Cisco Systems являются стандартными телекоммуникационными устройствами, которые представляют новое поколение терминалов использующих передачу голоса через IP.

IP телефоны Cisco спроектированы с учетом роста системных возможностей. Новые функции будут добавляться лишь путем изменения программного обеспечения в flash памяти

1.7. Функции IP телефонов

· Пользователь может получить сообщение голосовой почты.

· Пользователь может просмотреть неполученные вызовы, исходящие вызовы, которые он выполнял, и принятые им вызовы.

· Пользователь может сконфигурировать список быстрого набора номера для часто используемых номеров.

· Пользователь может установить индивидуальные настройки, такие как тип звонка и контрастность дисплея.

Примеры функций при работе с вызовами:

· Повторный набор номера.

· Идентификация вызывающей стороны (CLID)

· Ожидание вызова

· Удержание вызова

· Трехсторонняя конференция

Сетевые функции:

· Поддержка протоколов аудиокомпрессии G.711a, G.711u, G.729ab

· 10BASE-T Ethernet соединение через разъем RJ-45

· Возможность конфигурации телефона с использованием Trivial File Transfer Protocol (TFTP) сервера

· Получение сетевых параметров за счет использование протокола динамического конфигурации хостов (DHCP)

· Определение голосовой активности, подавление голосовых пауз

1.8. Настройка VPN сети

Стоимость трафика Интернет снижается с каждым днем, уже не имеет смысла использовать дорогостоящие выделенные каналы связи, которые ставят компании в зависимость от одного оператора.

Технология VPN создает виртуальные каналы связи через общедоступные сети, так называемые «VPN-туннели». Трафик, проходящий через туннели, связывающие удаленные офисы, шифруется. Злоумышленник, перехвативший шифрованную информацию, не сможет просмотреть ее, так как не имеет ключа для расшифровки.

Для пользователей VPN-туннели абсолютно прозрачны. К примеру, сотрудник представительства в Санкт-Петербурге получает доступ к данными, находящимся в Москве также просто, как и к данным у себя в офисе.

Частые и продолжительные звонки между центральным офисом и представительствами приводят к большим и неоптимизированным расходам на междугородную связь.

Технология Voice-over-IP (VoIP) позволяет передать голосовой трафик по сетям Интернет, минуя дорогостоящих традиционных операторов. Voice-enabled-шлюзы CISCO позволяют вставить голосовые пакеты c офисных АТС в общий IP-трафик, передаваемый между офисами компании.

С помощью технологии VPN можно связать в единую локальную сеть все удаленные офисы компании, обеспечив легкий способ доступа к данным в сочетании с безопасностью.

Кроме сокращения расходов на междугородние переговоры внедряется и набор по коротким номерам. Все удаленные офисы компании вписываются в общую корпоративную телефонную сеть.

В полностью конвергентном решении с использованием голосовых шлюзов CISCO в связке с офисными АТС появляется возможность совершать телефонные звонки с помощью VoIP не только между офисами, но и между телефонными сетями данных городов.

При создании системы информационной безопасности (СИБ) необходимо учитывать, что защитится от всех атак не возможно, постольку реализация подобной системы может стоить бесконечно дорого. Поэтому требуется четкое представление о том, какие атаки могут произойти с какой вероятностью. На основании этих сведений составляется список актуальных угроз, с риском возникновения которых существование невозможно. Хотя зачастую это представление, даваемое экспертной оценкой, довольно субъективно и может быть ошибочно.

1.9. Способы и средства защиты информации

Исходя из списка актуальных угроз, возможно создание комплекса мер противодействия. В него могут быть включены списки методов, средств и способов противодействия угрозам. Все вместе это образует политику информационной безопасности. Политика безопасности – это основополагающий документ, регламентирующий работу СИБ. Политика безопасности может включать в себя сведения об актуальных угрозах и требования к инструментарию обеспечения защиты информации. Кроме того, в ней могут быть рассмотрены административные процедуры. Примером политики информационной безопасности может быть Доктрина Информационной Безопасности РФ.

Следует отметить, что построение СИБ необходимо начинать с обеспечения физической безопасности. Упущения в обеспечении физической безопасности делает бессмысленным защиту более высокого уровня. Так, например, злоумышленник, получив физический доступ к какому-либо компоненту СИБ, скорее всего сможет провести удачную атаку.

Шифрование – математическая процедура преобразования открытого текста в закрытый. Может применяться для обеспечения конфиденциальности передаваемой и хранимой информации. Существует множество алгоритмов шифрования (DES, IDEA, ГОСТ и др.).

Электронно-Цифровая Подпись (ЭЦП), цифровые сигнатуры. Применяются для аутентификации получателей и отправителей сообщений. Строятся на основе схем с открытыми ключами. Кроме того, могут применяться схемы с подтверждением. Так, например, в ответ на посланное сообщение отправителю вернется сообщение, что сообщение было получено.

Резервирование, дублирование. Атаки на отказ системы (Denial of Service) – это один из самых \//распространенных типов атаки на информационную систему. Причем вывод системы из строя может быть произведено как сознательно, так и в силу каких-либо непредсказуемых ситуаций, будь то отключение электричества или авария. Для предотвращения, возможно применение резервирования оборудования, которое позволит динамично перейти с вышедшего из строя компонента на дубликат с сохранением функциональной нагрузки.

2. Технический проект

2.1. Структура сети главного корпуса АГУ

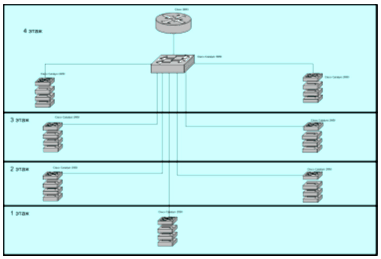

IP сеть охватывает все этажи главного корпуса АГУ (рис. 2.1.), это дает возможность установить IP-телефоны в любом отделе университета или использовать компьютеры для разговоров через локальную вычислительную сеть по IP-протоколу.

Рис. 2.1. Структура сети главного корпуса АГУ.

IP телефоны подключаются, непосредственно к портам коммутирующих устройств локальной вычислительной сети АГУ. Подробная схема сетевого оборудования корпусов АГУ в приложении 3.

2.2. Структура телефонной сети АГУ

В здании главного корпуса АГУ установлена ЦАТС ТОС-120 на 180 абонентов (рис. 2.2.) с городской нумерацией объединяющая три здания (главный корпус, общежитие №1 и общежитие №3), на сегодняшний день подключено 106 абонентов. (Табл. 2.1.)

Другие рефераты на тему «Коммуникации, связь и радиоэлектроника»:

Поиск рефератов

Последние рефераты раздела

- Микроконтроллер системы управления

- Разработка алгоритмического и программного обеспечения стандарта IEEE 1500 для тестирования гибкой автоматизированной системы в пакете кристаллов

- Разработка базы данных для информатизации деятельности предприятия малого бизнеса Delphi 7.0

- Разработка детектора высокочастотного излучения

- Разработка микропроцессорного устройства для проверки и диагностики двигателя внутреннего сгорания автомобиля

- Разработка микшерного пульта

- Математические основы теории систем