Защита информации виртуальных частных сетей

13 Создание виртуального частного подключения в Windows 9х

Microsoft Windows 9x имеет весьма скромные возможности для создания VPN-соединений по сравнению c Windows NT и тем более с Windows 2000. Здесь можно работать только в качестве PPTP клиента.

13.1 Установка Адаптера виртуальной частной сети Microsoft

Сначала необходимо установить адаптер виртуальной частной сети

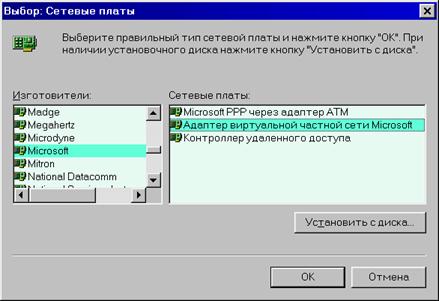

Microsoft. В «Панели управления» дважды щелкаем на папку «Сеть». Затем нажимаем кнопку «Добавить», выбираем тип устанавливаемого устройства – Сетевая плата и снова нажимаем «Добавить». В появившемся окне выбираем Изготовитель: Microsoft, Сетевая плата: Адаптер виртуальной частной сети Microsoft. Так же необходимо установить «Контроллер удалённого доступа»:

Рисунок 49

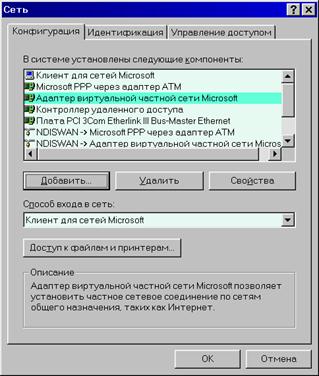

После проделанных операций закладка «Конфигурация» папки «Сеть» будет иметь следующий вид:

Рисунок 50

13.2 Создание VPN-соединения

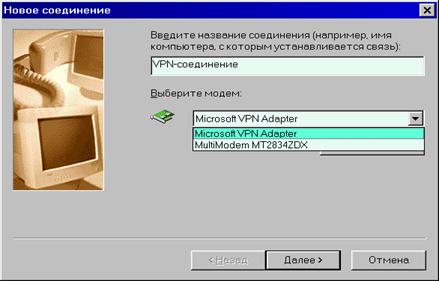

1. Теперь можно приступить к созданию VPN-соединения. Для этого в папке «Удаленный доступ к сети» дважды щелкаем на значок «Новое соединение». Появляется следующее окно:

Рисунок 51

Здесь вводим название соединения, выбираем Microsoft VPN Adapter и нажимаем «Далее».

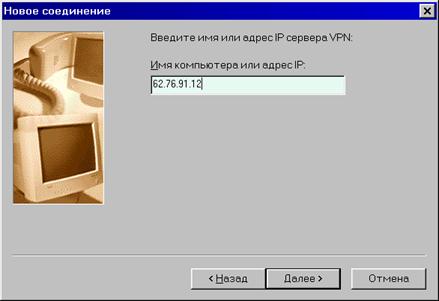

2. Во вновь появившемся окне вводим IP-адрес VPN-сервера:

Рисунок 52

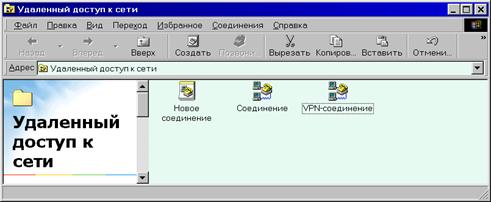

3. В папке «Удаленный доступ к сети» появляется значок с названием соединения:

Рисунок 53

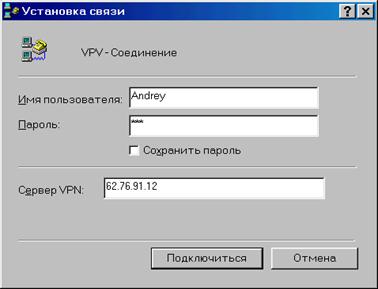

4. Дважды щёлкаем на значок с нашим VPN-соединением. В появившемся окне вводим имя и пароль и нажимаем «Подключиться»:

Рисунок 54

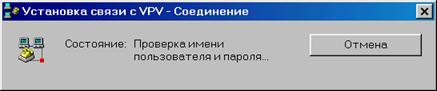

5. Далее происходит следующее:

Рисунок 55

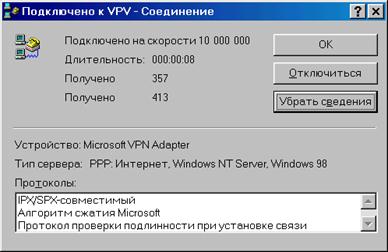

7. Соединение произведено успешно:

Рисунок 56

14 Использование программы Sniffer Pro для просмотра содержимого пакетов

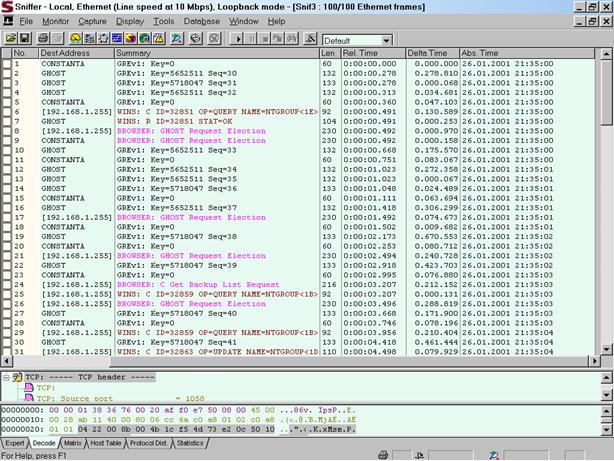

Для того чтобы просмотреть в каком виде передаются данные по протоколу PPTP использовался анализатор сети Sniffer Pro 2.5 (рисунок 57).

При VPN соединении клиента Windows 98 с сервером Windows2000 было перехвачено 100 пакетов.

Рисунок 57 – перехваченные пакеты

Окно разделено на три части: основная информация, детальная информация и содержимое пакета в шестнадцатеричном виде.

Основная информация содержит записи о перехваченных пакетах. Каждая запись содержит адрес отправителя, адрес получателя, протокол, длину пакета, время с начала перехвата, временную разницу между первым перехваченным пакетом и последующим и дату перехвата.

PPTP посылает управляющую информацию через протокол TCP, а данные - через протокол Generic Routing Encapsulation (GRE).

На рисунке 57 видно, что в основном идёт обмен пакетами по протоколу GRE.

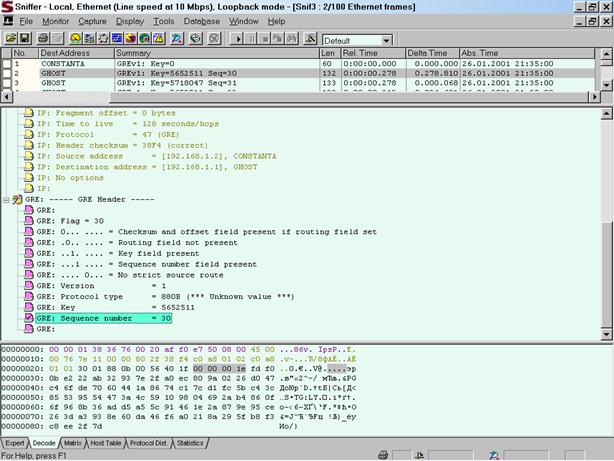

Посмотрим содержимое пакетов переданных с помощью протокола GRE.

Рисунок 58 – перехваченные пакеты

На рисунке 58 видна детальная информация о пакете, а также содержимое пакета. До места отмеченного серым цветом идет служебная информация о пакете, а далее сами данные в зашифрованном виде.

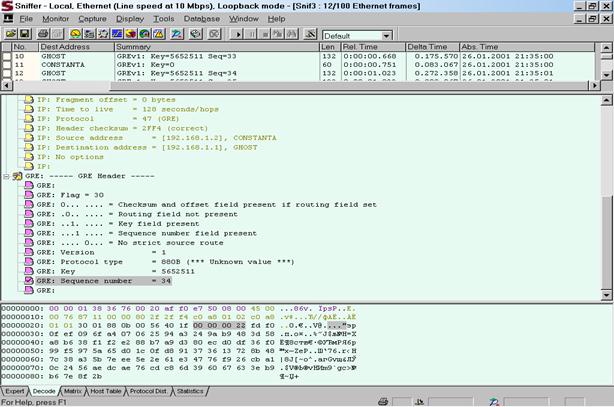

Посмотрим еще пакет:

Рисунок 59 – перехваченные пакеты

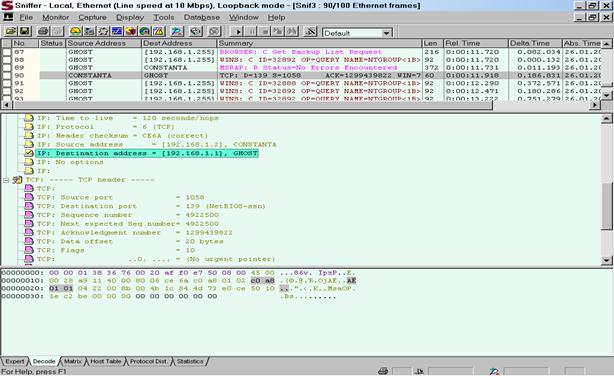

Для сравнения посмотрим пакет переданный по протоколу TCP:

Рисунок 60 – перехваченные пакеты

На рисунке 60 видно, что пакет не содержит зашифрованных данных. До места отмеченного серым цветом идёт информация об IP, а затем о TCP.

Заключение

Защита сети – процесс динамичный. Здесь приходится постоянно искать компромисс, который бы позволил надежно защитить информацию, не тормозя работу самой сети и не снижая производительность всей организации.

Средства ВЧС, разработанные Microsoft, обеспечивают высочайший уровень безопасности. Они открывают перед организациями все достоинства такой удобной и экономичной технологии, как туннелирование трафика в общедоступных сетях, и при этом надежно блокируют несанкционированный доступ к информации через черный ход.

Microsoft продолжает развивать свои технологии виртуальных частных сетей, чтобы предложить пользователям хорошо интегрированные и безопасные средства организации ВЧС. Применение протокола PPTP дает организациям возможность легко и с минимальными затратами прокладывать туннели через общедоступные сети, предупреждая при этом несанкционированное их использование. Возможности PPTP прекрасно дополняет протокол MPPE, обеспечивающий дополнительное шифрование данных, передаваемых по туннелю. А протоколы L2TP, IPSec и EAP, поддержка которых предусмотрена в Windows 2000, сделают доступными и другие методы аутентификации, включая применение микропроцессорных карточек.

Прекрасно осознавая динамический характер сетевых угроз, Microsoft пытается предвосхитить будущие требования к безопасности сетей, для чего обращает повышенное внимание на развитие средств защиты сетевых операций. Ее усилия в этой области привели к дальнейшему повышению безопасности ВЧС на базе PPTP за счет:

расширенной аутентификации по протоколу MS-CHAP;

применения для аутентификации более стойких паролей;

применения дополнительных средств шифрования на базе протокола MPPE;

защиты канала управления.

Организациям приходится иметь дело с самыми различными угрозами безопасности. Некоторые сети, особенно те, где циркулирует строго конфиденциальная информация и существует высокая вероятность попыток взлома, требуют применения самых надежных систем защиты. Для других же вполне достаточно развертывания базовой ВЧС, дополненной, возможно, шифрованием данных.

Другие рефераты на тему «Программирование, компьютеры и кибернетика»:

- Графическое представление данных в Excel

- Моделирование линейных непрерывных систем в среде LabVIEW

- Анализ проблем информационной безопасности в компьютерной сети организации, подключенной к сети Интернтет

- Организация памяти. Организация систем адресации и команд

- Анализ технологий совершения компьютерных преступлений

Поиск рефератов

Последние рефераты раздела

- Основные этапы объектно-ориентированного проектирования

- Основные структуры языка Java

- Основные принципы разработки графического пользовательского интерфейса

- Основы дискретной математики

- Программное обеспечение системы принятия решений адаптивного робота

- Программное обеспечение

- Проблемы сохранности информации в процессе предпринимательской деятельности