Защита информации в сетях связи с гарантированным качеством обслуживания

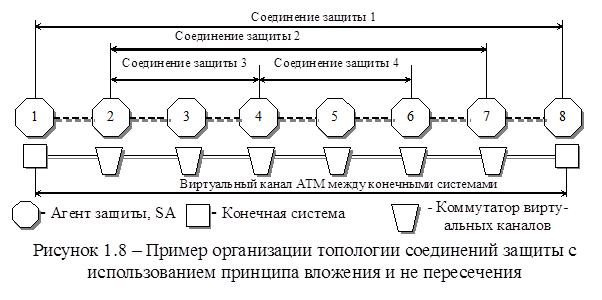

Каждое соединение защиты можно представить в виде сегмента

![]() ,

,

где k – порядковый номер соединения защиты; i, j – порядковые номера агентов защиты.

Для рисунка 1.8 соединения защиты можно записать соответствующими сегментами:

ht=24 src="images/referats/15433/image011.png">;

![]() ;

;

![]() ;

;

![]() .

.

В свою очередь второй сегмент оказывается вложенным в первый. То есть, в символьной форме это выглядит следующим образом:

![]() .

.

Не пересечение сегментов ![]() и

и ![]() можно представить в виде:

можно представить в виде:

![]() .

.

Учитывая, что ![]() вложены в

вложены в ![]() , то получим:

, то получим:

![]() .

.

Окончательная символьная запись топологии соединений защиты, представленная на рисунке 1.8, выглядит следующим образом:

![]() .

.

Из рисунка 1.8 и полученного выражения и видно, что данная топология соединений защиты виртуального канала между конечными системами имеет три уровня вложения.

Таким образом:

· принцип вложения и не пересечения соединений защиты;

· предельное количество уровней вложения ( для технологии ATM до 16 уровней)

являются единственными ограничениями организации топологии соединений защиты для одного виртуального соединения (канала либо тракта).

В тоже время, для топологии защиты, изображенной на рисунке 1.8, соединение между агентами SA3 и SA5 не возможно, так как нарушается принцип не пересечения.

Таким образом, топология соединений защиты реализует профиль защиты пользователя, который является распределенным по сети.

Выбор топологии соединений защиты во многом определяется требованиями пользователей к степени защищенности передаваемой информации и ресурсными возможностями самой сети обеспечить данные требования.

Контрольные вопросы

1. Приведите характеристики основных нарушений передачи информации через телекоммуникационные системы.

2. Почему нарушения в служебных плоскостях (менеджмента и управления) затрудняют, а порой делают невозможным функционирование пользовательской плоскости?

3. Дайте определения следующих свойств информации:

· конфиденциальность;

· доступность;

· целостность;

· аутентичность.

4. Какие нарушения относятся к группе активных и какие свойства информации они нарушают?

5. Назовите основное назначение сервисных служб и соединений защиты информации.

6. Какие функции выполняют брандмауэры?

7. Какие функции выполняет прокси – сервер?

8. Какие функции выполняют следующие устройства: фильтрующий маршрутизатор; шлюз уровня коммутации?

9. Какие ограничения накладываются на организацию топологии соединений защиты?

10. Перечислите основные функции протокола обмена сообщениями защиты.

2 криптографические системы

2.1 Криптосистема с одним ключом

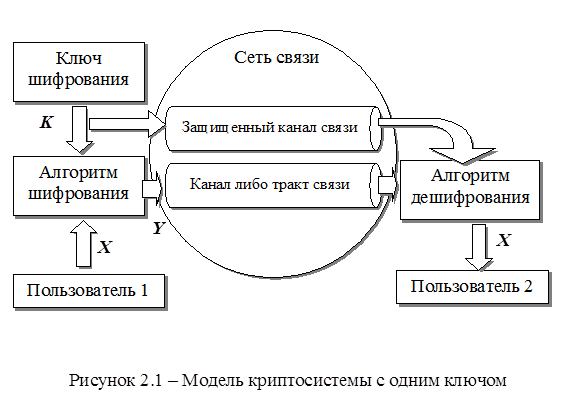

На рисунке 2.1 представлена модель криптосистемы (шифрование и дешифрование), которую часто называют традиционной, симметричной или с одним ключом.

Пользователь 1 создает открытое сообщение ![]() ,

,

элементами которого являются символы конечного алфавита. Для шифрования открытого сообщения X генерируется ключ шифрования ![]() .

.

С помощью алгоритма шифрования формируется шифрованное сообщение

![]() .

.

Формальное представление алгоритма шифрования выглядит следующим образом: ![]() .

.

Данная запись означает, что Y формируется путем применения алгоритма шифрования E к открытому сообщению X при использовании ключа шифрования K.

Шифрованное сообщение Y передается по каналу либо тракту связи к пользователю 2. Ключ шифрования также передается пользователю 2 по защищенному (секретному) каналу связи для дальнейшего дешифрования принятого сообщения Y.

Общий вид математической записи процедуры дешифрования выглядит следующим образом: ![]() .

.

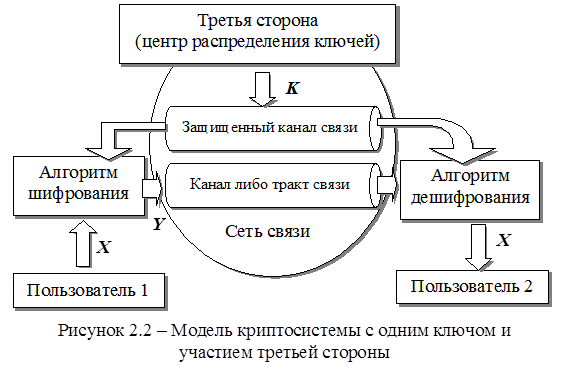

Приведенная модель предусматривает, что ключ шифрования генерируется там же, где само сообщение. Однако, возможно и другое решение создания ключа – ключ шифрования создается третьей стороной (центром распределения ключей), которой доверяют оба пользователя. В данном случае за доставку ключа обоим пользователям ответственность несет третья сторона (рисунок 2.2). Вообще говоря, данное решение противоречит самой сущности криптографии – обеспечение секретности передаваемой информации пользователей.

Криптосистемы с одним ключом используют принципы подстановки (замены), перестановки (транспозиции) и композиции. При подстановке отдельные символы открытого сообщения заменяются другими символами. Шифрование с применением принципа перестановки подразумевает изменение порядка следования символов в открытом сообщении. С целью повышения надежности шифрования шифрованное сообщение, полученное применением некоторого шифра, может быть еще раз зашифровано с помощью другого шифра. Говорят, что в данном случае применен композиционный подход. Следовательно, симметричные криптосистемы (с одним ключом) можно классифицировать на системы, которые используют шифры подстановки, перестановки и композиции.

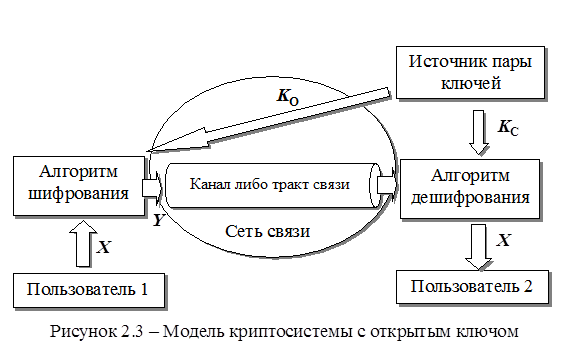

2.2 Криптосистемы с открытым ключом

Если пользователи при шифровании и дешифровании используют разные ключи KО и KЗ, то есть: ![]() ,

, ![]() ,

,

то криптосистему называют асимметричной, с двумя ключами или с открытым ключом.

Алгоритмы криптографии с открытым ключом в отличие от подстановок и перестановок используют математические функции.

На рисунке 2.3 представлена модель криптосистемы с открытым ключом, которая обеспечивает конфиденциальность передаваемой информации между пользователями.

Получатель сообщения (пользователь 2) генерирует связанную пару ключей:

q KО – открытый ключ, который публично доступен и, таким образом, оказывается доступным отправителю сообщения (пользователь 1);

Другие рефераты на тему «Коммуникации, связь и радиоэлектроника»:

Поиск рефератов

Последние рефераты раздела

- Микроконтроллер системы управления

- Разработка алгоритмического и программного обеспечения стандарта IEEE 1500 для тестирования гибкой автоматизированной системы в пакете кристаллов

- Разработка базы данных для информатизации деятельности предприятия малого бизнеса Delphi 7.0

- Разработка детектора высокочастотного излучения

- Разработка микропроцессорного устройства для проверки и диагностики двигателя внутреннего сгорания автомобиля

- Разработка микшерного пульта

- Математические основы теории систем